Περιεχόμενα Άρθρου

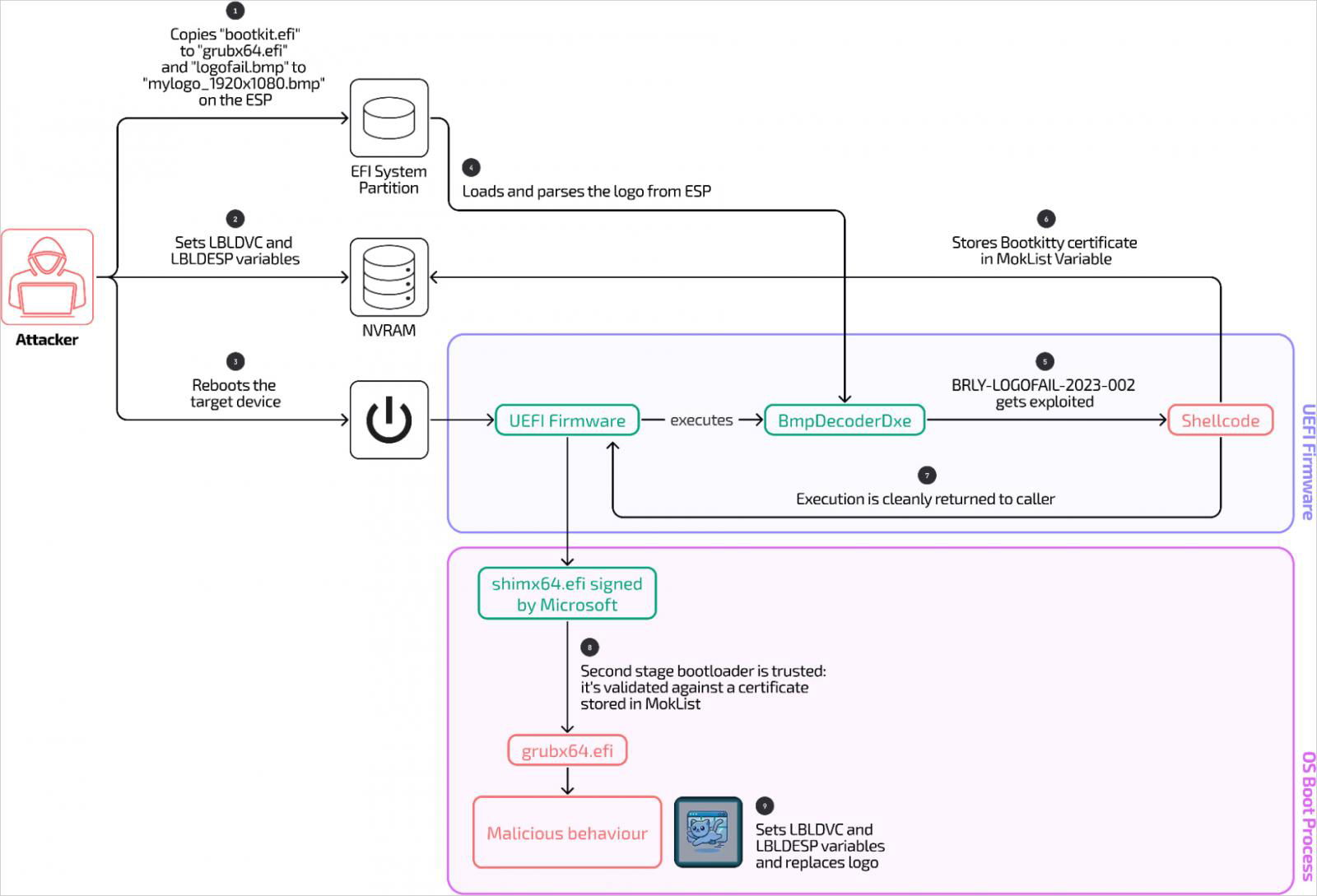

Το Bootkitty Linux UEFI bootkit που ανακαλύφθηκε πρόσφατα εκμεταλλεύεται το ελάττωμα LogoFAIL, το οποίο εντοπίζεται ως CVE-2023-40238, για να στοχεύσει υπολογιστές που λειτουργούν με ευάλωτο υλικολογισμικό.

Αυτό επιβεβαιώνεται από την εταιρεία ασφαλείας υλικολογισμικού Binarly, η οποία ανακάλυψε το LogoFAIL τον Νοέμβριο του 2023 και προειδοποίησε για τη δυνατότητα χρήσης του σε πραγματικές επιθέσεις.

Σύνδεση Bootkitty και LogoFAIL

Το Bootkitty ανακαλύφθηκε από την ESET, η οποία δημοσίευσε μια αναφορά την περασμένη εβδομάδα, σημειώνοντας ότι είναι το πρώτο bootkit UEFI που στοχεύει συγκεκριμένα το Linux. Ωστόσο, αυτή τη στιγμή, πρόκειται περισσότερο για ένα υπό ανάπτυξη κακόβουλο λογισμικό UEFI που λειτουργεί μόνο σε συγκεκριμένες εκδόσεις του Ubuntu, παρά για μια ευρέως διαδεδομένη απειλή.

Το LogoFAIL είναι ένα σύνολο ελαττωμάτων στον κώδικα ανάλυσης εικόνων των εικόνων υλικολογισμικού UEFI που χρησιμοποιούνται από διάφορους προμηθευτές υλικού, εκμεταλλεύσιμες από κακόβουλες εικόνες ή λογότυπα που έχουν τοποθετηθεί στο διαμέρισμα συστήματος EFI (ESP).

“Όταν αυτές οι εικόνες αναλύονται κατά την εκκίνηση, η ευπάθεια μπορεί να ενεργοποιηθεί και ένα ωφέλιμο φορτίο ελεγχόμενο από τον εισβολέα μπορεί να εκτελεστεί αυθαίρετα για να παραβιάσει τη ροή εκτέλεσης και να παρακάμψει χαρακτηριστικά ασφαλείας όπως το Secure Boot, συμπεριλαμβανομένων των μηχανισμών Verified Boot που βασίζονται σε υλικό”, εξήγησε προηγουμένως ο Binarly.

Σύμφωνα με την τελευταία αναφορά του Binarly, το Bootkitty ενσωματώνει κώδικα κελύφους σε αρχεία BMP (‘logofail.bmp’ και ‘logofail_fake.bmp’) για να παρακάμψει τις προστασίες Secure Boot εισάγοντας αδίστακτες πιστοποιήσεις στην παραλλαγή MokList.

Πηγή: Binarly

Το αρχείο ‘logofail.bmp’ ενσωματώνει τον shellcode στο τέλος του και μια αρνητική τιμή ύψους (0xfffffd00) ενεργοποιεί την ευπάθεια εγγραφής εκτός ορίων κατά την ανάλυση.

Το νόμιμο MokList αντικαθίσταται με ένα αδίστακτο πιστοποιητικό, εξουσιοδοτώντας ουσιαστικά έναν κακόβουλο bootloader (‘bootkit.efi’).

Μετά την εκτροπή της εκτέλεσης στον κώδικα φλοιού, το Bootkitty επαναφέρει τις αντικατασταθείσες θέσεις μνήμης στην ευάλωτη συνάρτηση (RLE8ToBlt) με τις αρχικές οδηγίες, έτσι ώστε να διαγράφονται τυχόν σημάδια εμφανούς παραβίασης.

Πηγή: Binarly

Επιπτώσεις σε συγκεκριμένο υλικό

Το Binarly λέει ότι το Bootkitty θα μπορούσε να επηρεάσει οποιαδήποτε συσκευή δεν έχει διορθωθεί με το LogoFAIL, αλλά ο τρέχων κώδικας του κελύφους αναμένει συγκεκριμένο κώδικα που χρησιμοποιείται σε μονάδες υλικολογισμικού που βρίσκονται σε υπολογιστές Acer, HP, Fujitsu και Lenovo.

Η ανάλυση του αρχείου bootkit.efi από τον ερευνητή καθόρισε ότι οι συσκευές Lenovo που βασίζονται στο Insyde είναι οι πιο ευαίσθητες, καθώς το Bootkitty αναφέρεται σε συγκεκριμένα ονόματα μεταβλητών και διαδρομές που χρησιμοποιούνται από αυτήν την επωνυμία. Ωστόσο, αυτό θα μπορούσε να υποδηλώνει ότι ο προγραμματιστής απλώς δοκιμάζει το bootkit στον δικό του φορητό υπολογιστή και θα προσθέσει υποστήριξη για ένα ευρύτερο φάσμα συσκευών αργότερα.

Ορισμένες ευρέως χρησιμοποιούμενες συσκευές των οποίων το τελευταίο υλικολογισμικό εξακολουθεί να είναι ευάλωτο σε εκμεταλλεύσεις LogoFAIL περιλαμβάνουν το IdeaPad Pro 5-16IRH8, το Lenovo IdeaPad 1-15IRU7, το Lenovo Legion 7-16IAX7, το Lenovo Legion Pro 5-16IRX8 και το Lenovo 4IRP8-.

“Έχει περάσει περισσότερο από ένας χρόνος από τότε που ηχούσαμε για πρώτη φορά τον κώδωνα του κινδύνου για το LogoFAIL και ωστόσο, πολλά επηρεαζόμενα μέρη παραμένουν ευάλωτα σε μία ή περισσότερες παραλλαγές των τρωτών σημείων LogoFAIL.” προειδοποιεί Binarly.

“Το Bootkitty χρησιμεύει ως μια έντονη υπενθύμιση των συνεπειών όταν αυτά τα τρωτά σημεία δεν αντιμετωπίζονται επαρκώς ή όταν οι επιδιορθώσεις δεν αναπτύσσονται σωστά σε συσκευές στο πεδίο.”

Εάν χρησιμοποιείτε μια συσκευή χωρίς διαθέσιμες ενημερώσεις ασφαλείας για τον μετριασμό του κινδύνου LogoFAIL, περιορίστε τη φυσική πρόσβαση, ενεργοποιήστε την ασφαλή εκκίνηση, προστατεύστε με κωδικό πρόσβασης τις ρυθμίσεις UEFI/BIOS, απενεργοποιήστε την εκκίνηση από εξωτερικά μέσα και πραγματοποιήστε λήψη μόνο ενημερώσεων υλικολογισμικού από τον επίσημο ιστότοπο του OEM .

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.