Περιεχόμενα Άρθρου

Η διαβόητη ρωσική ομάδα κυβερνοκατασκοπείας Turla χακάρει άλλους χάκερ, κλέβοντας την υποδομή του Πακιστανού ηθοποιού απειλών Storm-0156 για να εξαπολύσει τις δικές της μυστικές επιθέσεις σε ήδη παραβιασμένα δίκτυα.

Χρησιμοποιώντας αυτήν την τακτική, ο Turla (γνωστός και ως “Secret Blizzard”) είχε πρόσβαση σε δίκτυα που είχε παραβιάσει στο παρελθόν το Storm-0156, όπως σε κυβερνητικούς οργανισμούς του Αφγανιστάν και της Ινδίας, και ανέπτυξε τα εργαλεία κακόβουλου λογισμικού τους.

Σύμφωνα με α αναφορά από τα Lumen’s Black Lotus Labsη οποία παρακολούθησε αυτήν την καμπάνια από τον Ιανουάριο του 2023 με τη βοήθεια του Η ομάδα πληροφοριών απειλών της Microsoftη επιχείρηση Turla βρίσκεται σε εξέλιξη από τον Δεκέμβριο του 2022.

Η Turla (γνωστή και ως Secret Blizzard) είναι μια ρωσική κρατική ομάδα hacking συνδέεται με το Κέντρο 16 της Ομοσπονδιακής Υπηρεσίας Ασφαλείας της Ρωσίας (FSB), της μονάδας που είναι υπεύθυνη για την παρακολούθηση, την αποκωδικοποίηση και τη συλλογή δεδομένων από ξένους στόχους.

Οι παράγοντες της απειλής έχουν μακρά ιστορία μυστικών εκστρατειών κυβερνοκατασκοπείας που στοχεύουν κυβερνήσεις, οργανισμούς και ερευνητικές εγκαταστάσεις παγκοσμίως από τουλάχιστον το 1996.

Είναι οι ύποπτοι πίσω από κυβερνοεπιθέσεις με στόχο την Κεντρική Διοίκηση των ΗΠΑ, το Πεντάγωνο και η NASAαρκετά Υπουργεία Εξωτερικών της Ανατολικής Ευρώπηςκαθώς και το Υπουργείο Εξωτερικών της Φινλανδίας.

Πιο πρόσφατα, το Five Eyes διέκοψε το botnet κακόβουλου λογισμικού κατασκοπείας του Turla “Snake”, το οποίο χρησιμοποιείται για την παραβίαση συσκευών, την κλοπή δεδομένων και την απόκρυψη σε παραβιασμένα δίκτυα.

Παραβίαση Storm-0156 για κρυφή κλοπή δεδομένων

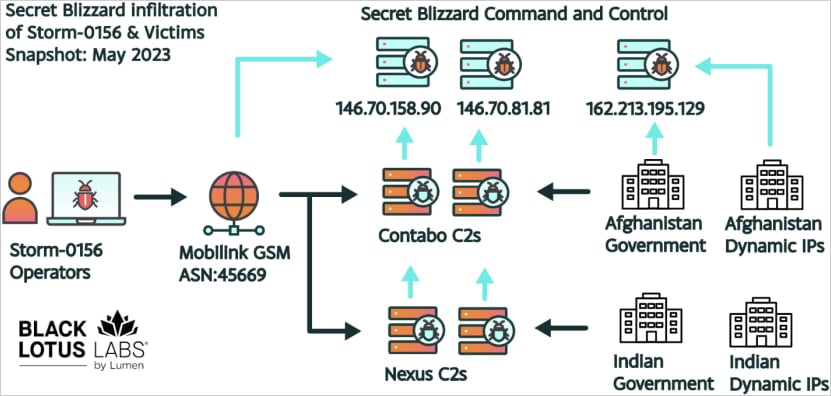

Ο Lumen παρακολουθούσε τις εκστρατείες του Storm-0156 για χρόνια, καθώς ο παράγοντας απειλών εστίαζε τις επιθέσεις του στην Ινδία και το Αφγανιστάν.

Κατά τη διάρκεια αυτής της παρακολούθησης, οι ερευνητές βρήκαν έναν διακομιστή εντολών και ελέγχου (C2) που εμφάνιζε ένα banner “hak5 Cloud C2”. Αυτό το C2 έδειξε ότι οι παράγοντες της απειλής κατά κάποιο τρόπο ήταν σε θέση να εγκαταστήσουν ένα φυσικό εμφύτευμα, όπως ένας ανανάς Wi-Fi, σε ένα κυβερνητικό δίκτυο της Ινδίας.

Κατά την παρακολούθηση περαιτέρω εκστρατειών, ο Lumen ανακάλυψε την Turla μέσα στο δίκτυο του Storm-0156 παρατηρώντας περίεργη συμπεριφορά δικτύου, όπως το C2 που αλληλεπιδρά με τρεις διευθύνσεις IP VPS που ήταν γνωστό ότι συνδέονταν με τους Ρώσους χάκερ.

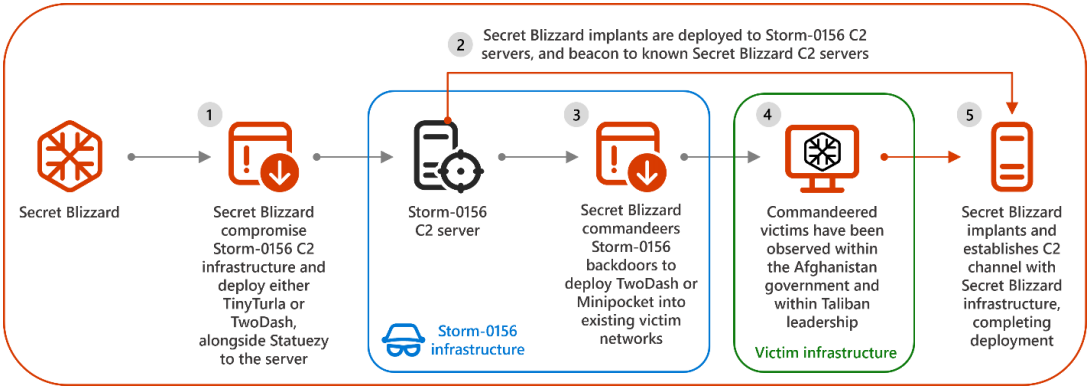

Διαπιστώθηκε ότι στα τέλη του 2022, η Turla είχε παραβιάσει πολλούς κόμβους C2 του παράγοντα απειλών Storm-0156 και είχε αναπτύξει τα δικά της ωφέλιμα φορτία κακόβουλου λογισμικού, συμπεριλαμβανομένης μιας παραλλαγής backdoor TinyTurla, της κερκόπορτας TwoDash, της οθόνης προχείρου Statuezy και του προγράμματος λήψης MiniPocket.

Εκτός από τις οικογένειες κακόβουλου λογισμικού που σχετίζονται με το Turla, ο Lumen σημείωσε επίσης μοτίβα beaconing και μεταφορές δεδομένων που δεν ευθυγραμμίζονται με τις προηγούμενες τακτικές του Πακιστανού παράγοντα απειλών.

Πηγή: Microsoft

Η Microsoft λέει ότι αυτή η πρόσβαση χρησιμοποιήθηκε κυρίως για την ανάπτυξη κερκόπορτων σε αφγανικές κυβερνητικές οντότητες, συμπεριλαμβανομένου του Υπουργείου Εξωτερικών, της Γενικής Διεύθυνσης Πληροφοριών (GDI) και των ξένων προξενείων της κυβέρνησης του Αφγανιστάν.

Ο Turla δεν σταμάτησε στους διακομιστές εντολών και ελέγχου του Storm-0156 και στους ήδη παραβιασμένους στόχους τους, αλλά το πήγε ένα βήμα παραπέρα στοχεύοντας τους ίδιους τους πακιστανούς παράγοντες απειλών.

Μέχρι τα μέσα του 2023, οι Ρώσοι παράγοντες απειλών είχαν μετακινηθεί πλευρικά στους σταθμούς εργασίας του Storm-0156, αποκτώντας πρόσβαση σε πολύτιμα δεδομένα, όπως εργαλεία κακόβουλου λογισμικού και κλεμμένα διαπιστευτήρια και δεδομένα. Τα εργαλεία κακόβουλου λογισμικού περιλαμβάνουν το κακόβουλο λογισμικό CrimsonRAT του Storm-0156 και έναν trojan απομακρυσμένης πρόσβασης που βασίζεται στο Go με το όνομα Wainscot.

Ο Lumen σχολιάζει ότι αυτό είναι ιδιαίτερα εύκολο να πραγματοποιηθεί σε περιβάλλοντα απειλών, καθώς οι ομάδες εθνικών κρατών δεν μπορούν να προστατευτούν χρησιμοποιώντας εργαλεία ασφαλείας τελευταίας τεχνολογίας.

«Πιστεύουμε ότι τα εθνικά κράτη και τα τελικά σημεία και το κακόβουλο λογισμικό εγκληματικότητας στον κυβερνοχώρο είναι ιδιαίτερα ευάλωτα στην εκμετάλλευση, καθώς δεν μπορούν να χρησιμοποιήσουν σύγχρονες στοίβες ασφαλείας για την παρακολούθηση της πρόσβασης και την προστασία από την εκμετάλλευση», εξηγεί ο Lumen.

«Όταν οι φορείς απειλών έχουν εγκαταστήσει προϊόντα ασφαλείας, έχει ως αποτέλεσμα την αποκάλυψη των προηγουμένως άγνωστων εκμεταλλεύσεων και εργαλείων τους».

Η Microsoft αναφέρει ότι η Turla χρησιμοποίησε μια κερκόπορτα Storm-0156 μόνο μία φορά για να αναπτύξει κακόβουλο λογισμικό σε μία μόνο επιφάνεια εργασίας στην Ινδία. Αντίθετα, οι φορείς απειλών ανέπτυξαν κερκόπορτες στους διακομιστές του Storm-0156 που χρησιμοποιούνται για τη φιλοξενία δεδομένων που είχαν κλαπεί από τους Πακιστανούς παράγοντες απειλών από ινδικούς στρατιωτικούς και αμυντικούς φορείς.

Η Microsoft πιστεύει ότι αυτή η πιο προσεκτική προσέγγιση θα μπορούσε να συνδεθεί με πολιτικούς λόγους.

Πηγή: Lumen

Η Lumen είπε στο BleepingComputer ότι τώρα δρομολογούν μηδενικά όλη την κίνηση από τη γνωστή υποδομή εντολών και ελέγχου μέσω του δικτύου Lumen.

Turla — ο χάκερ των χάκερ

Η προσέγγιση του Turla για την εκμετάλλευση της υποδομής άλλων παραγόντων τους επιτρέπει να συλλέγουν μυστικά πληροφορίες χωρίς να εκθέτουν τον εαυτό τους ή το σύνολο των εργαλείων τους, μεταθέτοντας την ευθύνη και περιπλέκοντας τις προσπάθειες απόδοσης.

Οι Ρώσοι χάκερ είναι γνωστοί για την εφαρμογή αυτής της στρατηγικής από το 2019, όταν αξιοποίησαν την υποδομή και το κακόβουλο λογισμικό της υποστηριζόμενης από το ιρανικό κράτος ομάδας απειλών «OilRig», για να εξαπολύσουν επιθέσεις σε πολλές χώρες.

Ταυτόχρονα, η Turla έκλεψε δεδομένα από τα συστήματα της OilRig, συμπεριλαμβανομένων αρχείων καταγραφής keylogger, λίστες καταλόγων, αρχείων, διαπιστευτηρίων λογαριασμού και δημιουργών κακόβουλου λογισμικού για ιδιωτικά εργαλεία όπως το Neuron.

Το 2022, Ο Mandiant ανέφερε ότι η Turla ανέπτυξε backdoors σε θύματα κακόβουλου λογισμικού “Andromeda” στην Ουκρανία, αφού κατοχύρωσε εκ νέου τρεις τομείς εντολών και ελέγχου που ανήκουν σε αυτήν τη λειτουργία.

Α 2023 Έκθεση Kaspersky έδωσε ένα άλλο παράδειγμα του Turla που χρησιμοποιεί μια κερκόπορτα που είχε κλαπεί από το ‘Storm-0473’ (γνωστός και ως “Tomiris”) σε επιθέσεις.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.