Περιεχόμενα Άρθρου

Η ομάδα hacking Salt Typhoon που χρηματοδοτείται από το κινεζικό κράτος έχει παρατηρηθεί να χρησιμοποιεί μια νέα κερκόπορτα “GhostSpider” σε επιθέσεις εναντίον παρόχων τηλεπικοινωνιακών υπηρεσιών.

Η κερκόπορτα ανακαλύφθηκε από την Trend Micro, η οποία παρακολουθούσε τις επιθέσεις του Salt Typhoon εναντίον κρίσιμων υποδομών και κυβερνητικών οργανισμών σε όλο τον κόσμο.

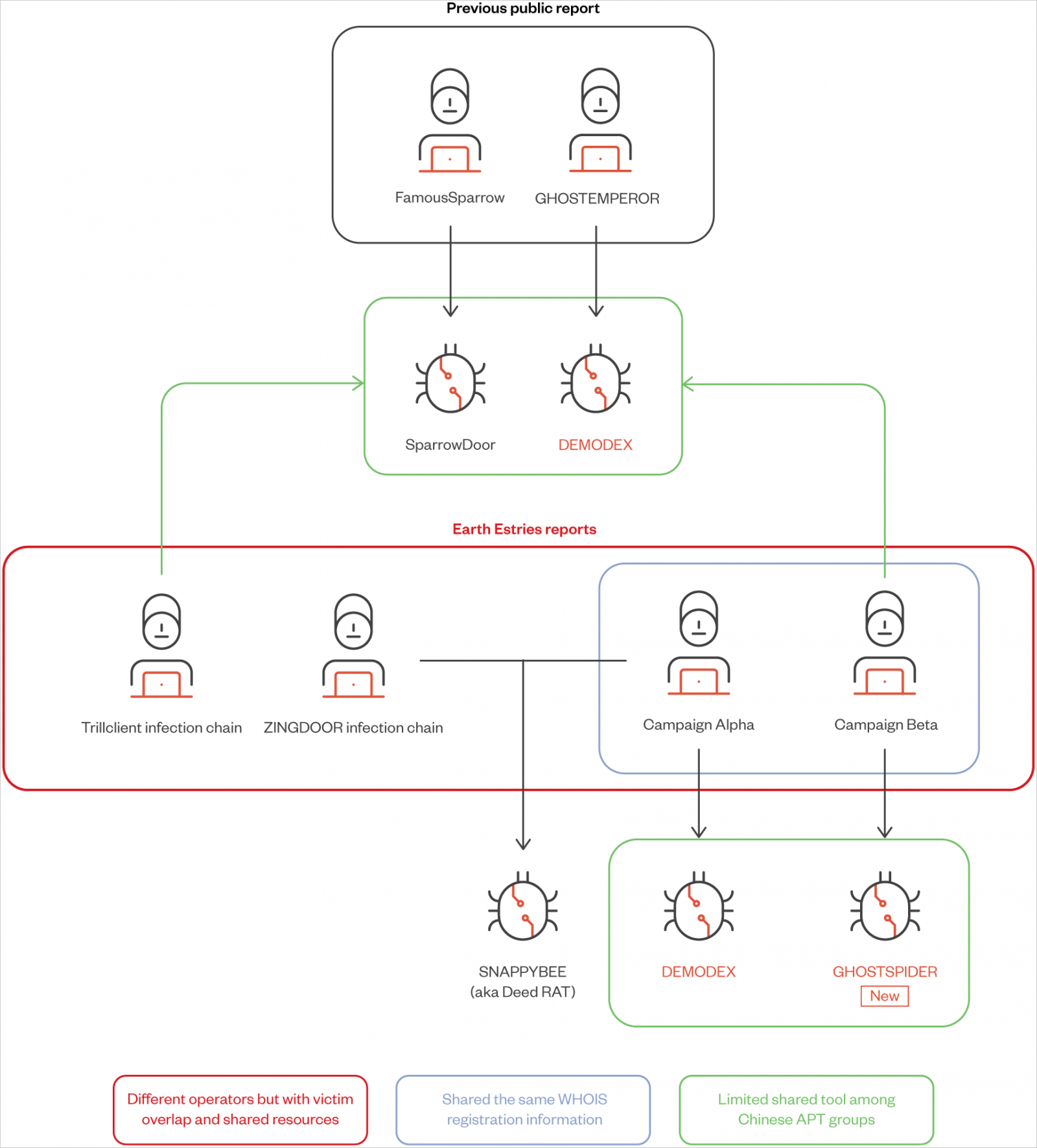

Μαζί με το GhostSpider, η Trend Micro ανακάλυψε ότι η ομάδα απειλών χρησιμοποιεί επίσης μια προηγουμένως τεκμηριωμένη κερκόπορτα Linux με το όνομα «Masol RAT», ένα rootkit με το όνομα «Demodex» και μια αρθρωτή κερκόπορτα που μοιράζεται μεταξύ των κινεζικών ομάδων APT με το όνομα «SnappyBee».

Πηγή: Trend Micro

Οι παγκόσμιες καμπάνιες του Salt Typhoon

Η Salt Typhoon (γνωστή και ως «Earth Estries», «GhostEmperor» ή «UNC2286») είναι μια εξελιγμένη ομάδα hacking που δραστηριοποιείται τουλάχιστον από το 2019 και συνήθως εστιάζει στην παραβίαση κυβερνητικών φορέων και εταιρειών τηλεπικοινωνιών.

Πρόσφατα, οι αρχές των ΗΠΑ επιβεβαίωσαν ότι η Salt Typhoon βρισκόταν πίσω από πολλές επιτυχημένες παραβιάσεις παρόχων τηλεπικοινωνιακών υπηρεσιών στις ΗΠΑ, συμπεριλαμβανομένων των Verizon, AT&T, Lumen Technologies και T-Mobile.

Αργότερα παραδέχτηκε ότι ο Salt Typhoon κατάφερε επίσης να αξιοποιήσει τις ιδιωτικές επικοινωνίες ορισμένων κυβερνητικών αξιωματούχων των ΗΠΑ και να έκλεψε πληροφορίες σχετικά με αιτήματα υποκλοπών που είχαν εγκριθεί από το δικαστήριο.

Νωρίτερα σήμερα, το Washington Post ανέφερε ότι οι αρχές στις ΗΠΑ ειδοποίησαν 150 θύματα, κυρίως στην περιοχή του DC, για το γεγονός ότι ο Salt Typhoon είχε παραβιάσει το απόρρητο των επικοινωνιών τους.

Σύμφωνα με Trend MicroΤο Salt Typhoon έχει επιτεθεί σε τομείς τηλεπικοινωνιών, κυβερνητικών φορέων, τεχνολογίας, συμβούλων, χημικών προϊόντων και μεταφορών στις ΗΠΑ, την Ασία-Ειρηνικό, τη Μέση Ανατολή, τη Νότια Αφρική και άλλες περιοχές.

Οι ερευνητές ασφαλείας έχουν επιβεβαιώσει τουλάχιστον είκοσι περιπτώσεις Salt Typhoon που διακυβεύει επιτυχώς κρίσιμους οργανισμούς, συμπεριλαμβανομένων, σε ορισμένες περιπτώσεις, των προμηθευτών τους.

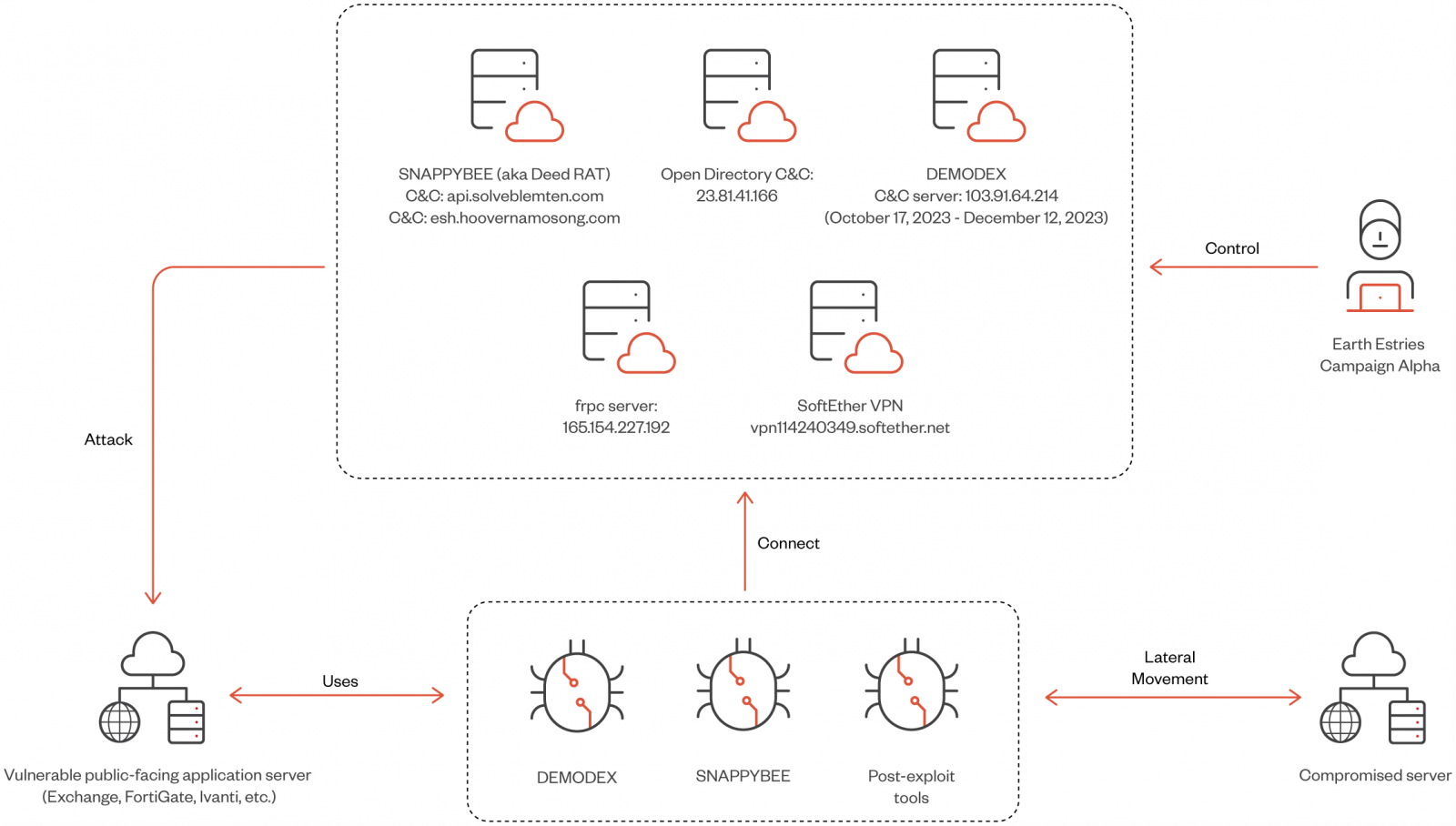

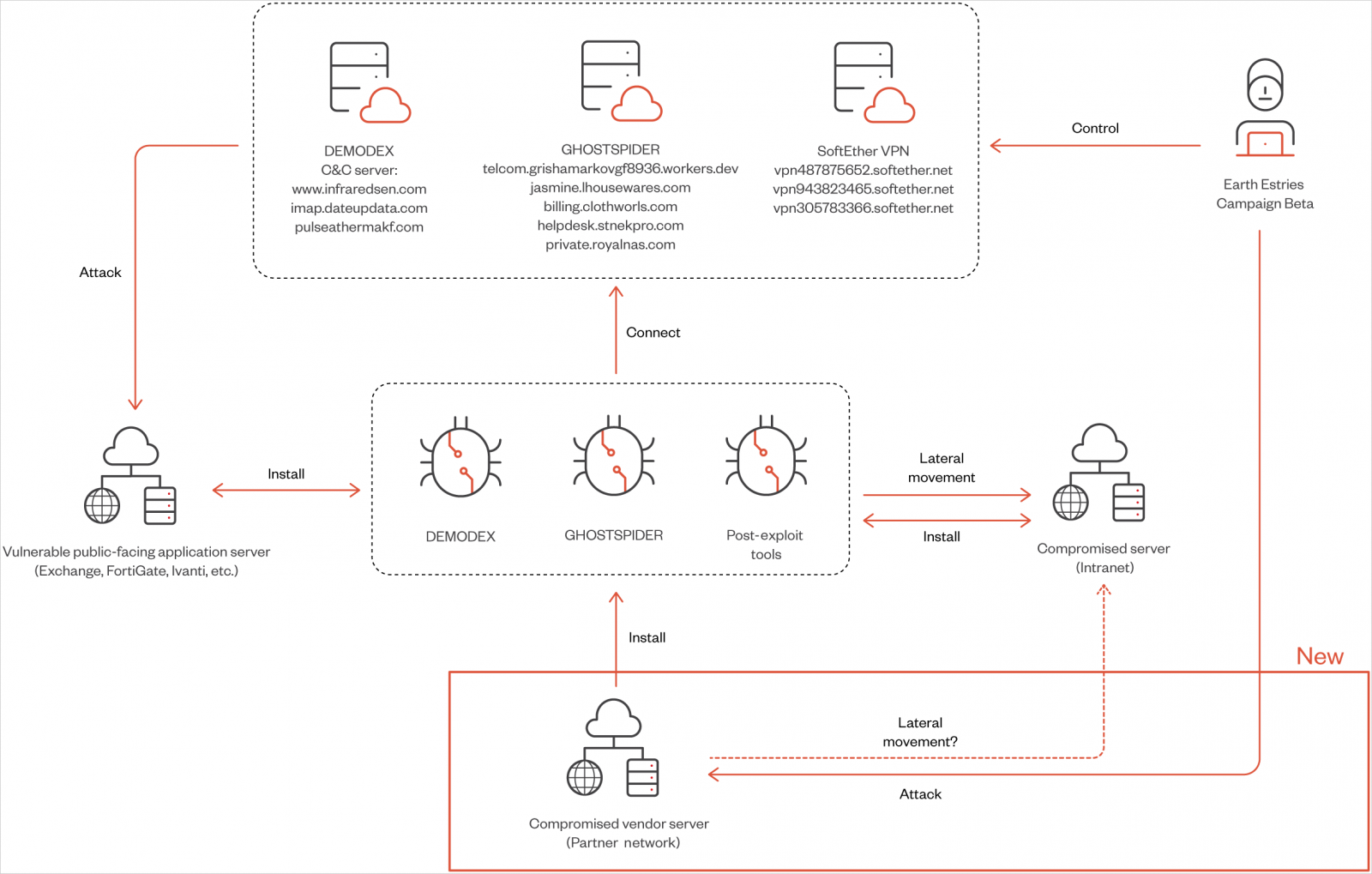

Δύο εκστρατείες που επισημαίνονται στην έκθεση είναι η «Alpha», η οποία στόχευε την κυβέρνηση της Ταϊβάν και τους παραγωγούς χημικών που χρησιμοποιούν Demodex και SnappyBee και η «Beta», μια μακροχρόνια κατασκοπεία κατά των τηλεπικοινωνιών και των κυβερνητικών δικτύων της Νοτιοανατολικής Ασίας, χρησιμοποιώντας GhostSpider και Demodex.

Πηγή: Trend Micro

Η αρχική πρόσβαση επιτυγχάνεται μέσω της εκμετάλλευσης ευάλωτων τελικών σημείων που αντιμετωπίζουν το κοινό, χρησιμοποιώντας εκμεταλλεύσεις για τα ακόλουθα ελαττώματα:

- CVE-2023-46805, CVE-2024-21887 (Ivanti Connect Secure VPN)

- CVE-2023-48788 (Fortinet FortiClient EMS)

- CVE-2022-3236 (Sophos Firewall)

- CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (Microsoft Exchange – ProxyLogon)

Το Salt Typhoon χρησιμοποιεί εργαλεία LOLbin για συλλογή πληροφοριών και πλευρική κίνηση δικτύου στη φάση μετά τον συμβιβασμό.

Πηγή: Trend Micro

Λεπτομέρειες GhostSpider

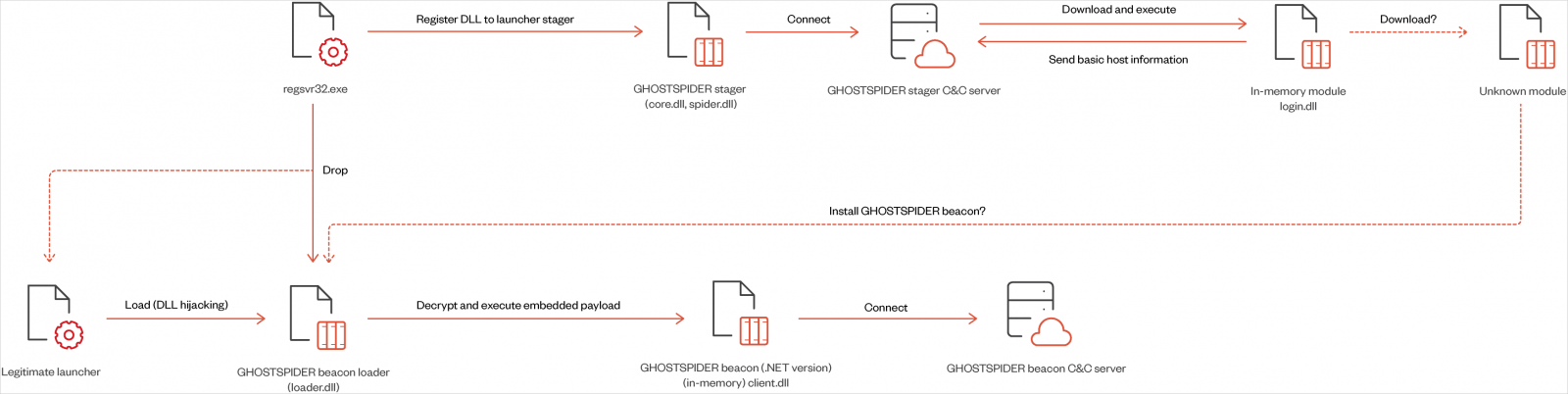

Το GhostSpider είναι μια αρθρωτή κερκόπορτα σχεδιασμένη για μακροχρόνιες επιχειρήσεις κατασκοπείας που απαιτούν υψηλά επίπεδα μυστικότητας, που επιτυγχάνονται μέσω κρυπτογράφησης και παραμένουν αποκλειστικά στη μνήμη.

Φορτώνεται στο σύστημα προορισμού χρησιμοποιώντας αεροπειρατεία DLL και καταχωρείται ως υπηρεσία μέσω του νόμιμου εργαλείου «regsvr32.exe», ενώ μια δευτερεύουσα μονάδα, το beacon loader, φορτώνει κρυπτογραφημένα ωφέλιμα φορτία απευθείας στη μνήμη.

Το GhostSpider εκτελεί εντολές που λαμβάνονται από τον διακομιστή εντολών και ελέγχου (C2), κρυμμένες μέσα στις κεφαλίδες ή τα cookies HTTP για να συνδυάζονται με τη νόμιμη κυκλοφορία.

Το backdoor υποστηρίζει τις ακόλουθες εντολές:

- Μεταφόρτωση: Φορτώνει μια κακόβουλη μονάδα στη μνήμη για την εκτέλεση συγκεκριμένων εργασιών που ελέγχονται από εισβολείς.

- Δημιουργώ: Ενεργοποιεί τη φορτωμένη μονάδα αρχικοποιώντας τους απαραίτητους πόρους για τη λειτουργία της.

- Κανονικός: Εκτελεί την κύρια λειτουργία της φορτωμένης μονάδας, όπως η εξαγωγή δεδομένων ή ο χειρισμός του συστήματος.

- Κοντά: Αφαιρεί την ενεργή μονάδα από τη μνήμη για να ελαχιστοποιήσει τα ίχνη και να ελευθερώσει πόρους συστήματος.

- Εκσυγχρονίζω: Προσαρμόζει τη συμπεριφορά του κακόβουλου λογισμικού, όπως τα διαστήματα επικοινωνίας, ώστε να παραμένει κρυφή και αποτελεσματική.

- Καρδιοχτύπι: Διατηρεί περιοδική επικοινωνία με τον διακομιστή C&C για να επιβεβαιώσει ότι το σύστημα εξακολουθεί να είναι προσβάσιμο.

Η δομή αυτών των εντολών δίνει στο backdoor ευελιξία και επιτρέπει στο Salt Typhoon να προσαρμόζει την επίθεσή του όπως χρειάζεται ανάλογα με το δίκτυο και τις άμυνες του θύματος.

Πηγή: Trend Micro

Άλλα εργαλεία που χρησιμοποιούνται από την Salt Typhoon

Εκτός από το GhostSpider, το Salt Typhoon βασίζεται σε ένα σύνολο ιδιόκτητων εργαλείων και εργαλείων που μοιράζονται μεταξύ άλλων κινεζικών φορέων απειλών που τους επιτρέπουν να διεξάγουν πολύπλοκες επιχειρήσεις κατασκοπείας πολλαπλών σταδίων που εκτείνονται από συσκευές αιχμής έως περιβάλλοντα cloud.

- SNAPPYBEE: Modular backdoor (ονομάζεται επίσης Deed RAT) που χρησιμοποιείται για μακροχρόνια πρόσβαση και κατασκοπεία. Υποστηρίζει λειτουργίες όπως εξαγωγή δεδομένων, παρακολούθηση συστήματος και εκτέλεση εντολών εισβολέα.

- ΑΡΟΥΡΑΙ ΜΑΣΟΛ: Το backdoor μεταξύ πλατφορμών αρχικά εντοπίστηκε με στόχο κυβερνήσεις της Νοτιοανατολικής Ασίας. Επικεντρώνεται σε διακομιστές Linux, επιτρέποντας την απομακρυσμένη πρόσβαση και την εκτέλεση εντολών.

- DEMODEX: Rootkit που χρησιμοποιείται για τη διατήρηση της επιμονής σε παραβιασμένα συστήματα. Αξιοποιεί τεχνικές αντι-ανάλυσης και διασφαλίζει ότι ο εισβολέας παραμένει απαρατήρητος για παρατεταμένες περιόδους.

- SparrowDoor: Backdoor που παρέχει δυνατότητες απομακρυσμένης πρόσβασης, που χρησιμοποιείται για πλευρική κίνηση και δημιουργία επικοινωνίας C&C.

- CrowDoor: Backdoor που χρησιμοποιείται για κατασκοπεία, στοχεύοντας ιδιαίτερα κυβερνητικούς και τηλεπικοινωνιακούς φορείς, με επίκεντρο το stealth και την εξαγωγή δεδομένων.

- ShadowPad: Κακόβουλο λογισμικό κοινόχρηστο μεταξύ κινεζικών ομάδων APT, που χρησιμοποιείται για κατασκοπεία και έλεγχο συστήματος. Λειτουργεί ως μια αρθρωτή πλατφόρμα για την ανάπτυξη διαφόρων κακόβουλων προσθηκών.

- NeoReGeorg: Εργαλείο διάνοιξης σήραγγας που χρησιμοποιείται για τη δημιουργία κρυφών καναλιών επικοινωνίας, επιτρέποντας στους εισβολείς να παρακάμπτουν τις άμυνες του δικτύου και να ελέγχουν παραβιασμένα συστήματα.

- frpc: Εργαλείο αντίστροφου διακομιστή μεσολάβησης ανοιχτού κώδικα που χρησιμοποιείται για τη δημιουργία ασφαλών συνδέσεων σε διακομιστές C&C, επιτρέποντας την εξαγωγή δεδομένων και την απομακρυσμένη εκτέλεση εντολών.

- Απεργία Κοβαλτίου: Εμπορικά διαθέσιμο εργαλείο δοκιμής διείσδυσης που επιλέγεται από τους εισβολείς για τη δημιουργία φάρων για πλευρική κίνηση, κλιμάκωση προνομίων και τηλεχειρισμό.

Συνολικά, το οπλοστάσιο του Salt Typhoon είναι εκτεταμένο, συμπεριλαμβανομένων εργαλείων που χρησιμοποιούνται ευρέως που μπορούν να κάνουν την απόδοση περίπλοκη όταν οι ερευνητές έχουν περιορισμένη ορατότητα.

Η Trend Micro ολοκληρώνει χαρακτηρίζοντας την Salt Typhoon ως μία από τις πιο επιθετικές κινεζικές ομάδες APT, προτρέποντας τους οργανισμούς να παραμείνουν σε επαγρύπνηση και να εφαρμόσουν πολυεπίπεδη άμυνα στον κυβερνοχώρο.

VIA: bleepingcomputer.com