Περιεχόμενα Άρθρου

Η νέα λειτουργία ransomware «Helldown» πιστεύεται ότι στοχεύει τρωτά σημεία στα τείχη προστασίας Zyxel για να παραβιάσουν τα εταιρικά δίκτυα, επιτρέποντάς τους να κλέβουν δεδομένα και να κρυπτογραφούν συσκευές.

Γαλλική εταιρεία κυβερνοασφάλειας Σεκόια το αναφέρει με μέτρια σιγουριά με βάση τις πρόσφατες παρατηρήσεις των επιθέσεων στο Helldown.

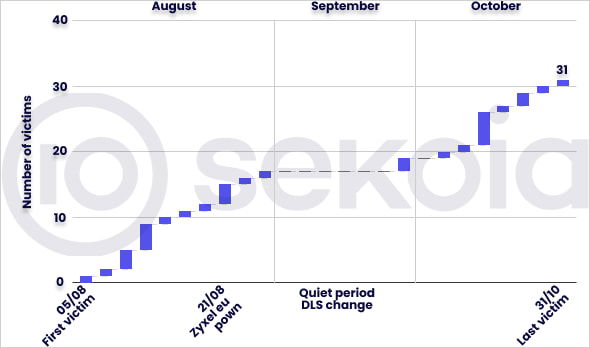

Αν και δεν είναι μεταξύ των μεγάλων παικτών στον χώρο των ransomware, το Helldown αναπτύχθηκε γρήγορα από τότε που κυκλοφόρησε το καλοκαίρι, καταγράφοντας πολλά θύματα στην πύλη εκβιασμού δεδομένων του.

Πηγή: Sekoia

Ανακάλυψη και επισκόπηση του Helldown

Το Helldown ήταν τεκμηριώθηκε για πρώτη φορά από την Cyfirma στις 9 Αυγούστου 2024 και στη συνέχεια ξανά μέχρι Cyberint στις 13 Οκτωβρίου, περιγράφοντας εν συντομία τη νέα λειτουργία ransomware.

Η πρώτη αναφορά μιας παραλλαγής Linux του Helldown ransomware που στοχεύει αρχεία VMware προήλθε από τον ερευνητή ασφαλείας του 360NetLab, Alex Turing, στις 31 Οκτωβρίου.

Η παραλλαγή Linux διαθέτει κώδικα για τη λίστα και τη θανάτωση εικονικών μηχανών για την κρυπτογράφηση εικόνων, ωστόσο, οι λειτουργίες της καλούνται μόνο εν μέρει, υποδεικνύοντας ότι ενδέχεται να βρίσκεται ακόμη υπό ανάπτυξη.

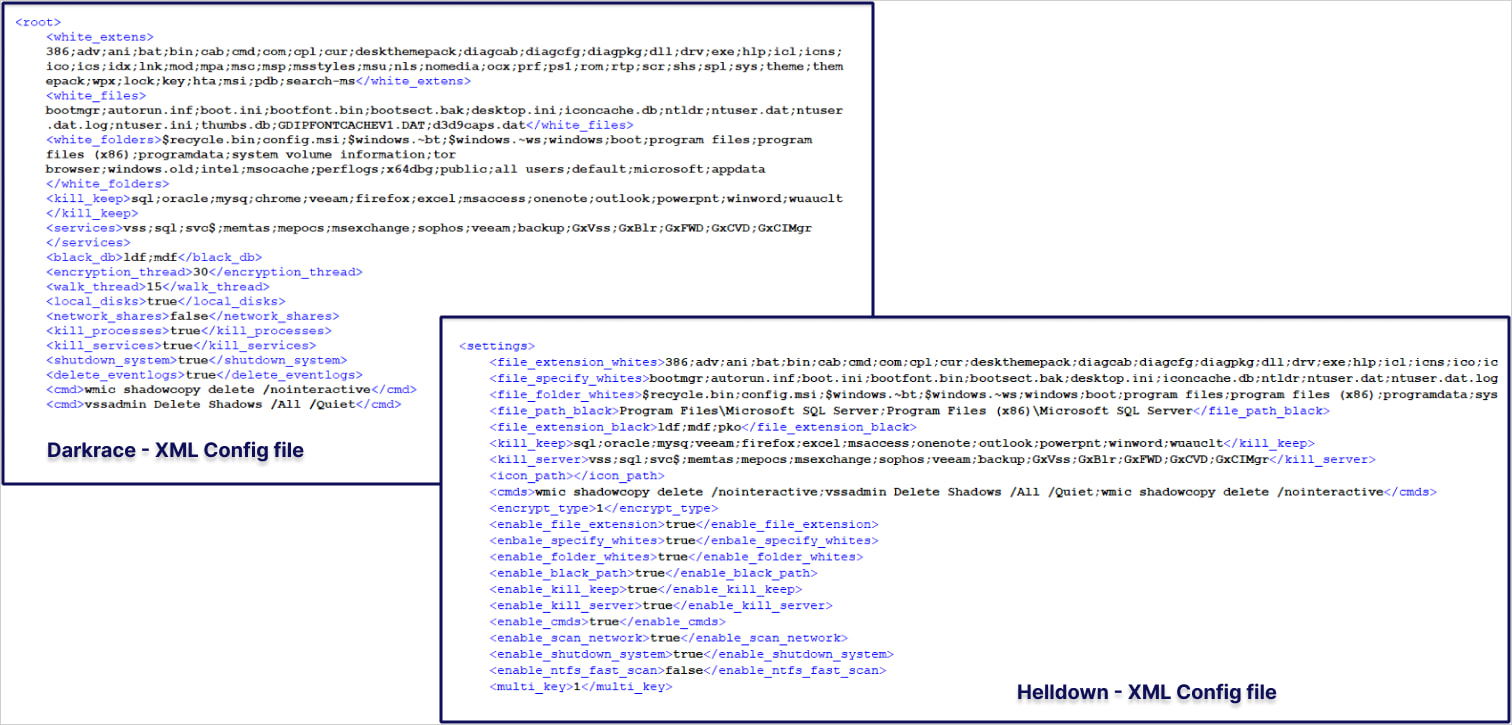

Η Sekoia αναφέρει ότι το Helldown για Windows βασίζεται στο πρόγραμμα δημιουργίας LockBit 3 που διέρρευσε και διαθέτει λειτουργικές ομοιότητες με το Darkrace και το Donex. Ωστόσο, δεν θα μπορούσε να γίνει οριστική σύνδεση με βάση τα διαθέσιμα στοιχεία.

Πηγή: Sekoia

Από τις 7 Νοεμβρίου 2024, η ομάδα απειλών απαριθμούσε 31 θύματα στην πρόσφατα ανανεωμένη πύλη εκβιασμών της, κυρίως μικρομεσαίες επιχειρήσεις με έδρα τις Ηνωμένες Πολιτείες και την Ευρώπη. Από σήμερα, ο αριθμός έχει μειωθεί σε 28, υποδεικνύοντας πιθανώς ότι κάποιοι είχαν πληρώσει λύτρα.

Η Sekoia λέει ότι η Helldown δεν είναι τόσο επιλεκτική στα δεδομένα που κλέβει όσο άλλες ομάδες ακολουθώντας πιο αποτελεσματικές τακτικές και δημοσιεύει μεγάλα πακέτα δεδομένων στον ιστότοπό της, φτάνοντας τα 431 GB σε μία περίπτωση.

Ένα από τα θύματα που αναφέρονται είναι η Zyxel Europe, πάροχος λύσεων δικτύωσης και κυβερνοασφάλειας.

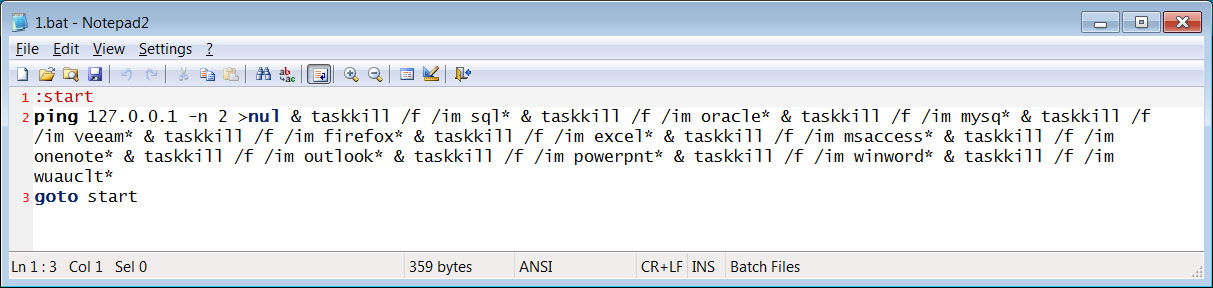

Οι κρυπτογραφητές της ομάδας δεν φαίνονται πολύ προηγμένοι, με τους παράγοντες απειλών να χρησιμοποιούν ομαδικά αρχεία για να τερματίσουν εργασίες αντί να ενσωματώνουν αυτήν τη λειτουργία απευθείας στο κακόβουλο λογισμικό.

Πηγή: BleepingComputer

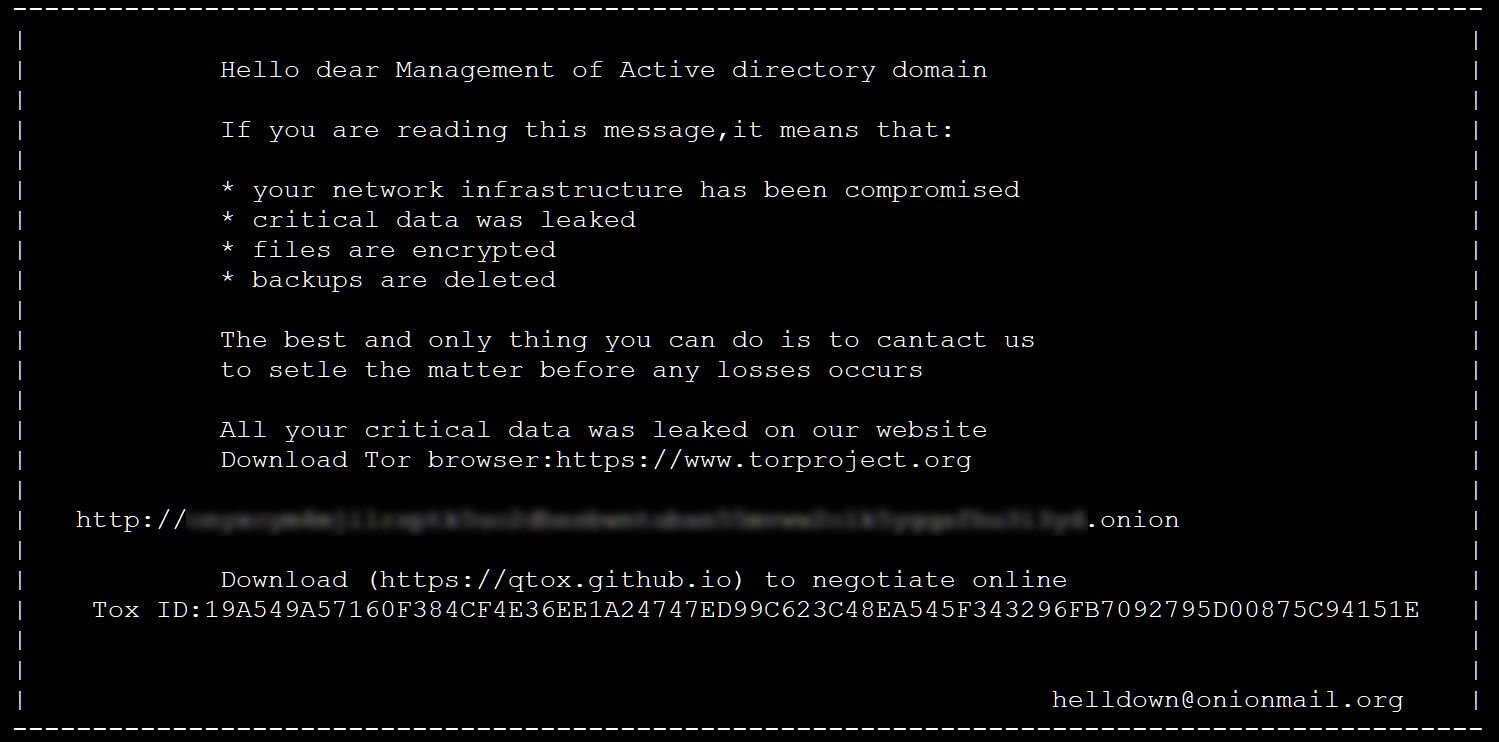

Κατά την κρυπτογράφηση αρχείων, οι φορείς απειλών θα δημιουργήσουν μια τυχαία συμβολοσειρά θύματος, όπως το “FGqogsxF”, το οποίο θα χρησιμοποιηθεί ως επέκταση για κρυπτογραφημένα αρχεία. Το σημείωμα λύτρων χρησιμοποιεί επίσης αυτή τη συμβολοσειρά θύματος στο όνομα του αρχείου του, όπως “Readme.FGqogsxF.txt”.

Πηγή: BleepingComputer

Στοιχεία που δείχνουν την εκμετάλλευση του Zyxel

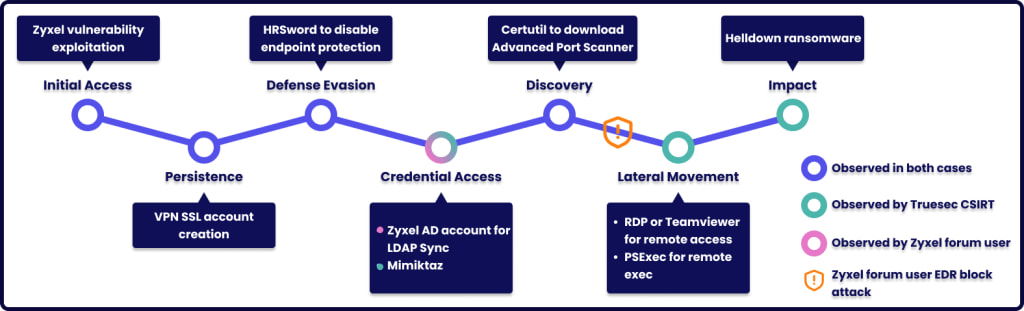

Ακολουθώντας το προβάδισμα της Zyxel Europe, η Sekoia διαπίστωσε ότι τουλάχιστον οκτώ θύματα που αναφέρονται στον ιστότοπο Helldown χρησιμοποιούσαν τείχη προστασίας Zyxel ως σημεία πρόσβασης VPN IPSec τη στιγμή της παραβίασής τους.

Στη συνέχεια, ο Sekoia παρατήρησε ότι α Έκθεση Truesec από τις 7 Νοεμβρίου αναφέρει τη χρήση ενός κακόβουλου λογαριασμού με το όνομα «OKSDW82A» σε επιθέσεις Helldown και επίσης ενός αρχείου διαμόρφωσης («zzz1.conf») που χρησιμοποιείται ως μέρος μιας επίθεσης που στοχεύει συσκευές που βασίζονται σε MIPS, πιθανώς τείχη προστασίας Zyxel.

Οι φορείς απειλών χρησιμοποίησαν αυτόν τον λογαριασμό για να δημιουργήσουν μια ασφαλή σύνδεση μέσω SSL VPN στα δίκτυα του θύματος, να αποκτήσουν πρόσβαση σε ελεγκτές τομέα, να μετακινηθούν πλευρικά και να απενεργοποιήσουν τις άμυνες τελικού σημείου.

Διερευνώντας περαιτέρω, ο Sekoia βρήκε αναφορές για τη δημιουργία ύποπτου λογαριασμού χρήστη «OKSDW82A» και αρχείου διαμόρφωσης «zzz1.conf» στα φόρουμ Zyxel, όπου οι διαχειριστές της συσκευής ανέφεραν ότι χρησιμοποιούν την έκδοση υλικολογισμικού 5.38.

Πηγή: Sekoia

Με βάση την έκδοση, οι ερευνητές του Sekoia υποθέτουν ότι το Helldown μπορεί να χρησιμοποιεί το CVE-2024-42057, μια ένεση εντολών στο IPSec VPN που επιτρέπει σε έναν εισβολέα χωρίς έλεγχο ταυτότητας να εκτελεί εντολές λειτουργικού συστήματος με ένα επεξεργασμένο μακρύ όνομα χρήστη σε λειτουργία User-Based-PSK.

Το πρόβλημα επιδιορθώθηκε στις 3 Σεπτεμβρίου με την κυκλοφορία της έκδοσης υλικολογισμικού 5.39 και οι λεπτομέρειες εκμετάλλευσης δεν έχουν δημοσιοποιηθεί ακόμη, επομένως το Helldown είναι ύποπτο ότι έχει πρόσβαση σε ιδιωτικές εκμεταλλεύσεις n-day.

Επιπλέον, η Sekoia ανακάλυψε ωφέλιμα φορτία που ανέβηκαν στο VirusTotal από τη Ρωσία μεταξύ 17 και 22 Οκτωβρίου, αλλά το ωφέλιμο φορτίο ήταν ελλιπές.

«Περιέχει μια συμβολοσειρά με κωδικοποίηση base64 η οποία, όταν αποκωδικοποιείται, αποκαλύπτει ένα δυαδικό ELF για την αρχιτεκτονική MIPS», εξηγεί ο ερευνητής της Sekoia, Jeremy Scion.

“Το ωφέλιμο φορτίο, ωστόσο, φαίνεται να είναι ελλιπές. Η Sekoia αξιολογεί με μέτρια σιγουριά ότι αυτό το αρχείο είναι πιθανό να συνδέεται με τον συμβιβασμό Zyxel που αναφέρθηκε προηγουμένως.”

Η BleepingComputer επικοινώνησε με τη Zyxel με ερωτήσεις σχετικά με αυτές τις επιθέσεις, αλλά δεν έχει λάβει απάντηση αυτή τη στιγμή.

VIA: bleepingcomputer.com

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.

.png)