Η Palo Alto Networks κυκλοφόρησε επιτέλους ενημερώσεις ασφαλείας για δύο ευπάθειες zero-day που έχουν εκμεταλλευτεί ενεργά στα τείχη προστασίας επόμενης γενιάς (NGFW).

Το πρώτο ελάττωμα, παρακολουθείται ως CVE-2024-0012είναι μια παράκαμψη ελέγχου ταυτότητας που βρίσκεται στη διεπαφή ιστού διαχείρισης PAN-OS την οποία μπορούν να εκμεταλλευτούν οι απομακρυσμένοι εισβολείς για να αποκτήσουν δικαιώματα διαχειριστή χωρίς να απαιτείται έλεγχος ταυτότητας ή αλληλεπίδραση με τον χρήστη.

Το δεύτερο (CVE-2024-9474) είναι ένα ελάττωμα ασφαλείας κλιμάκωσης προνομίων PAN-OS που επιτρέπει σε κακόβουλους διαχειριστές PAN-OS να εκτελούν ενέργειες στο τείχος προστασίας με δικαιώματα root.

Ενώ το CVE-2024-9474 αποκαλύφθηκε σήμερα, η εταιρεία προειδοποίησε για πρώτη φορά τους πελάτες στις 8 Νοεμβρίου να περιορίσουν την πρόσβαση στα τείχη προστασίας επόμενης γενιάς τους λόγω ενός πιθανού ελαττώματος RCE που επισημάνθηκε την περασμένη Παρασκευή ως CVE-2024-0012.

“Η Palo Alto Networks παρατήρησε δραστηριότητα απειλής που εκμεταλλεύεται αυτήν την ευπάθεια έναντι περιορισμένου αριθμού διεπαφών ιστού διαχείρισης που εκτίθενται σε κίνηση στο Διαδίκτυο που προέρχεται από έξω από το δίκτυο”, η εταιρεία προειδοποίησε σήμερα σχετικά με τις δύο ημέρες μηδέν.

“Η Palo Alto Networks έχει παρακολουθήσει ενεργά και συνεργάζεται με πελάτες για να εντοπίσει και να ελαχιστοποιήσει περαιτέρω τον πολύ μικρό αριθμό συσκευών PAN-OS με διεπαφές ιστού διαχείρισης που εκτίθενται στο Διαδίκτυο ή σε άλλα μη αξιόπιστα δίκτυα”, πρόσθεσε. χωριστή έκθεση παρέχοντας δείκτες συμβιβασμού για συνεχιζόμενες επιθέσεις που στοχεύουν τα ελαττώματα.

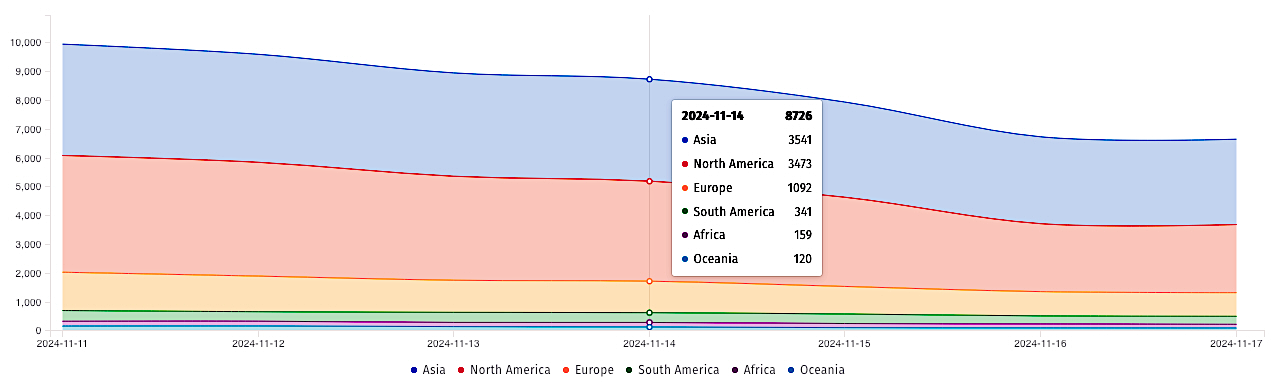

Ενώ η εταιρεία λέει ότι αυτές οι μηδενικές ημέρες επηρεάζουν μόνο έναν «πολύ μικρό αριθμό» τείχη προστασίας, η πλατφόρμα παρακολούθησης απειλών Shadowserver ανέφερε την Παρασκευή ότι παρακολουθεί περισσότερες από 8.700 εκτεθειμένες διεπαφές διαχείρισης PAN-OS.

Ο ερευνητής απειλών της Macnica, Yutaka Sejiyama, είπε επίσης στο BleepingComputer ότι βρήκε πάνω από 11.000 διευθύνσεις IP που εκτελούσαν διεπαφές διαχείρισης Palo Alto PAN-OS εκτεθειμένες στο διαδίκτυο χρησιμοποιώντας το Shodan. Σύμφωνα με Shodanοι πιο ευάλωτες συσκευές βρίσκονται στις Ηνωμένες Πολιτείες και ακολουθούν η Ινδία, το Μεξικό, η Ταϊλάνδη και η Ινδονησία.

Η υπηρεσία κυβερνοασφάλειας των ΗΠΑ προστέθηκε τα τρωτά σημεία CVE-2024-0012 και CVE-2024-9474 στα Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών και διέταξε τις ομοσπονδιακές υπηρεσίες να διορθώσουν τα συστήματά τους εντός τριών εβδομάδων έως τις 9 Δεκεμβρίου.

Στις αρχές Νοεμβρίου, η CISA προειδοποίησε επίσης για συνεχιζόμενες επιθέσεις που εκμεταλλεύονται μια κρίσιμη ευπάθεια ελέγχου ταυτότητας που λείπει (CVE-2024-5910) στο εργαλείο μετεγκατάστασης του τείχους προστασίας του Palo Alto Networks Expedition, ένα ελάττωμα επιδιορθώθηκε τον Ιούλιο ότι οι φορείς απειλής μπορούν να το εκμεταλλευτούν εξ αποστάσεως για να επαναφέρουν τα διαπιστευτήρια διαχειριστή εφαρμογών σε διακομιστές Expedition που εκτίθενται στο Διαδίκτυο.

«Αυτοί οι τύποι τρωτών σημείων αποτελούν συχνούς φορείς επιθέσεων για κακόβουλους φορείς του κυβερνοχώρου και θέτουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», προειδοποιεί η CISA.

VIA: bleepingcomputer.com

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.